Teil 1

I. Die Bedeutung der Kryptographie

I. Die Bedeutung der Kryptographie

1. Warum das Internet erst mit Kryptographie zum Massenmedium werden kann

Das Eindringen das Internet in das alltaegliche Leben des Otto Normalverbraucher war selbst fuer weniger interessierte Beobachter schon seit den 80er Jahren vorhersehbar. Die Wahlkampfmannschaft von Clinton/Gore propagierte den allgemeinen Ausbau des US-Internet schon vor Clintons Sieg 1992. Bald darauf brachte sogar der SPIEGEL Titelgeschichten zum Internet. Und im Wahlkampf 1994 wurde der deutsche Bundeskanzler in einer Fernsehdiskussion bei RTL deutlich aufgefordert, den Ausbau der "Daten-Autobahn" zu beschleunigen. Kohls Antwort ging in die Geschichte ein: Er sei sich des 'Stop and Go' auf deutschen Autobahnen bewusst, habe sich auch schon immer fuer Autobahnbau eingesetzt, aber leider sei dies Laendersache.

Spaetestens nach diesem Auftritt duerfte auch der maechtigste Regierungschef Europas ueber die Bedeutung des Internet aufgeklaert worden sein. Um es kurz zu machen: Kommunikation, die heute mittels Brief, Telex, Fax oder Telefon abgewickelt wird, wird in naher Zukunft fast nur noch ueber das Internet stattfinden. Dies wird die bedeutendste Veraenderung in unserem Wirtschaftsleben sein, bedeutender als der Euro. Und diese Veraenderung kann in nur wenigen Jahren geschehen.

Dann naemlich, wenn Behoerden, Banken, Versandhaeuser und andere Firmen Kommunikation ausserhalb des Internet deutlich teurer anbieten. Dies ist realistisch, denn eine Bestellung per Brief muss erst von einem Sachbearbeiter in den Firmencomputer eingegeben werden. Das ist teuer, und man will diese Sachbearbeiter gerne einsparen. Homebanking ist dabei erst der Anfang. Ueber das Internet gibt der Kunde seine Wuensche direkt in den Firmencomputer ein. Dies ist schneller, billiger und hat noch einen weiteren Vorteil: Man kann Kunden zu ploetzlichen Entscheidungen bewegen, die Traegheitssperre, einen Brief zum Briefkasten zu tragen, entfaellt.

Sobald ein preiswerter und einfach bedienbarer PC verfuegbar ist, kann diese Internetanbindung zum Kunden beginnen. Als Beispiel sei an das aussergewoehnlich erfolgreiche "Mini-Tel" Programm der franzoesischen Telecom aus den 70ern erinnert. Man bot allen Telefonbesitzern ein einfaches Standardterminal mit Modem an, wenn sie auf jaehrliche Telefonbuecher verzichteten. Der Erfolg war phaenomenal, in kurzer Zeit verfuegte Frankreich ueber ein flaechendeckendes, dem deutschen Bildschirmtext aehnliches Kommunikationssystem.

Kommt ein PC unter die magische Grenze von 1000 DM, koennten auch Versandhaeuser oder ein Zusammenschluss verschiedener Firmen ihn fuer gute Kunden als Bonus anbieten. Dies ist vergleichbar mit der kostenlosen Vergabe von Petroleumlampen durch Rockefellers Standard Oil Company Anfang des Jahrhunderts. Heute waere das aAquivalent ein auf Internetangebote vorkonfigurierter PC. Von da an dauert es keine 10 Jahre mehr, bis schriftliche Bestellungen ein teurer Luxus werden.

Diese Entwicklung werden manche begruessen, andere wird es erschrecken, da ihnen vor PCs graut. Kaum jemand ist sich aber der Gefahren einer solchen Vernetzung bewusst. Die Informationen, die nun ueber das Internet ausgetauscht werden, koennen die Existenz eines Menschen vernichten: Was, wenn das Bankkonto von Herrn A. ueber das Internet ausgeraubt wird, aber alle Spuren nur auf Herrn A. selbst hindeuten? Die Bank wird zuvor stets behaupten, ein solcher Diebstahl sei unmoeglich, womit sie gleichzeitig impliziert, dass, wenn er doch geschieht, der Kontoinhaber der Schuldige ist.

Spuren in einem solchen Fall sind Logprotokolle, in denen der Austausch von verschluesselten Informationen festgehalten wird. Ueber eine kodierte Information weist sich Herr A. dem Rechner der Bank gegenueber aus. Heute geschieht dies ueber Codewoerter oder Codenummern. In Zukunft werden dafuer Verschluesselungsalgorithmen wie PGP zum Einsatz kommen. Gelingt es jemandem, diesen Code von Herrn A. zu brechen, so sieht es fuer ihn nicht gut aus. Langfristig sieht es dann aber auch fuer die Bank, die Firma oder gar das Land von Herrn A. nicht gut aus. Kriminelle Transaktionen im Internet durch gebrochene Codes koennen ganze Volkswirtschaften ins Chaos fuehren.

Warum das so ist, wird schnell klar, wenn man bedenkt, dass bereits heute fuenfmal mehr Geld an Boersen gehandelt wird, als an materiellen Werten weltweit existiert. Wird auch noch der materielle Warenhandel komplett vernetzt, steht bei einem massiven Angriff die Existenz der ganzen Volkswirtschaft auf dem Spiel. Ein lautloser Angriff durch Bits und Bytes, der mehr Schaeden hinterlaesst als eine Staffel B-52 Bomber, ist durchaus im Bereich des Moeglichen.

Trifft es nur eine Firma, so bedeutet der Ausfall der EDV fuer wenige Tage den sicheren Ruin, wenn es sich etwa um eine Bank handelt. Gelingt der Einbruch in Hochsicherheitscodes der Systemebene, kann man im Prinzip die Hauptkommunikationsknoten eines Landes manipulieren oder gar fuer einige Zeit lahmlegen. Fuer eine Informationsgesellschaft ist dies wie ein Herzstillstand. Nach einer gewissen Zeit beginnen die Folgeschaeden, dauert es zu lang, ist nichts mehr zu retten.

2. Die Lektion von Tannenberg

Um die Gefahren abzuschaetzen, muss man sich mit Kryptologie beschaeftigen. Dies ist die Jahrtausende alte Kunst, Nachrichten zwischen zwei Personen so zu verschluesseln, dass ein Dritter sie nicht lesen kann. Nur wenn dies garantiert ist, kann man sensitive Transaktionen wie Fernwartungsarbeiten oder Geldtransfers ueber das offen abhoerbare Internet durchfuehren. Wir haben es heute mit einer Situation zu tun aehnlich der, in der sich die Militaers am Anfang des Jahrhunderts befanden. Damals wurde zur Fuehrung von Schiffen und Armeen die Funktelegraphie von allen eingefuehrt. Allen war klar, dass der Gegner sie abhoert.

Also bestimmte die Qualitaet des Codes, wie sicher die Kommunikation war. An diese Ueberlegung haben sich alle gehalten, mit einer Ausnahme. Als die Armeen des zaristischen Russlands im August 1914 auf Ostpreussen vorrueckten, tauschten sie ihre Meldungen im Klartext aus. Dies waere schon gefaehrlich gewesen, haetten sie ueber Telegraphenleitungen kommuniziert. Eine Armeegruppe hatte aber bei ihrem Vormarsch nur 350 Meilen Draht dabei, der nach wenigen Tagen verlegt war. Im Vergleich dazu verlegte eine US-Armeegruppe 1918 2500 Meilen Draht am Tag.

|

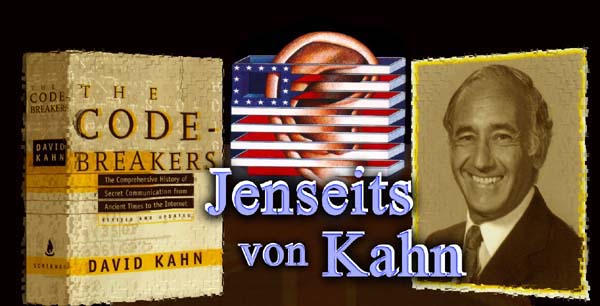

| Nur durch Abhoeren unverschluesselter Nachrichten gelang 1914 den

zahlenmaessig weit unterlegenen deutschen Truppen einer der bedeutendsten

Siege des Jahrhunderts.

Deutsche Luftaufnahme des Schlachtfelds bei Tannenberg (oben, gr. Bild), 29.8.1914. Der von der deutschen Funkstelle Koenigsberg abgehoerte russische Funkverkehr ermoeglichte am 25.8. die deutsche Schlachtplanung (links). Waehrend man der noerdlichen Armee nur minimale Kraefte entgegensetzte, fuehrte man alle Einheiten zur Einkesselung der suedlichen 2. Armee (rechts). Unten links: Russische Aufnahmen eines ueberraschenden deutschen Artillerieueberfalls. Nach der taktischen Ueberrumpelung durch die schnelle Umgruppierung der deutschen Truppen am 26.8. wurde die 2. Armee bis zum 30.8. praktisch vernichtet. Mitte: Deutsche Aufnahme der Ueberreste der 2. Armee nach der Schlacht. Rechts: Der Befehlshaber der 2. Armee, General Samsonow, war unter den Opfern der Schlacht. |

Ohne Drahtverbindung mussten die beiden russischen Armeen ueber Funk ihre Operationen gegen Ostpreussen koordinieren. Am 17.8.14 ueberschritten sie die Grenze. Kurz darauf wurde die einzige deutsche Armee im Osten, zahlenmaessig stark unterlegen, in der Schlacht bei Gumbinnen mit einigen Verlusten in die Flucht geschlagen. Nun sollte eigentlich eine Sicherung des russischen Sieges folgen. Aber am 24.8.14 empfing eine deutsche Funkstelle in Koenigsberg Zeitpunkt und Richtung fuer den Vorstoss zur endgueltigen Erledigung der deutschen Armeegruppe. Es war der detaillierte russische Schlachtplan mit dem Zeitplan der Bewegungen fuer mehrere Tage im voraus.

Die schon als geschlagen betrachtete deutsche Armee wich den russischen Angriffsspitzen aus und attackierte in einem Umfassungsmanoever die nicht zur schnellen Bewegung vorgesehenen Teile. Der russische Angriff ging ins Leere und am 30.8.14 kam es bei Tannenberg zur Einkesselung der gesamten 2. russischen Armee. Nur 2000 russische Soldaten konnten entkommen, 100 000 gingen in Gefangenschaft, 30 000 Tote blieben zurueck. Darunter auch ihr Befehlshaber Samsonow. Nachts, mit seinem Stab auf der Flucht durch den Wald, hatte er sich im Angesicht der Niederlage erschossen.

Waehrend Samsonows suedliche Armee vernichtet wurde, stand der noerdlichen 1. Armee nur eine sehr schwache Kavallerie-Division gegenueber. Man konnte dieses Risiko eingehen und sich voll auf den suedlichen Gegner konzentrieren, da man aus dem Funkverkehr wusste, dass die 1. Armee nur sehr langsam auf Koenigsberg vorruecken wuerde. Nachdem die 2. Armee erledigt war, konnte die verbleibende 1. Armee sich einem aehnlichen Schicksal nur durch einen Rueckzug nach Osten entziehen.

Tannenberg war die bedeutendste Schlacht des I. Weltkrieges. Bei einer deutschen Niederlage waere der Krieg noch 1914 zu Ende gewesen. Europa waere 1918 nicht ruiniert gewesen, und die Geschichte des 20. Jahrhunderts haette einen voellig anderen Lauf genommen.

Die Lektion ist nicht einfach, dass man besser alles verschluesselt. Das waere natuerlich immer gut. Sondern, dass man sich bewusst sein muss, dass Kommunikation, die man selbst fuer nicht so bedeutsam haelt, fuer andere entscheidend sein kann - zum eigenen Nachteil. Wer, wie die russischen Befehlshaber, glaubt, eine Information sei nicht wichtig genug, um sie zu verschluesseln, der sollte immer auch bedenken, dass das eigene Wissen vielleicht nicht reicht, um dies zu beurteilen.

3. Kahns Codebrecher

Mit der Funktechnik begann die grosse Zeit der Codebrecher. Menschen, die, in einem stillen Zimmer ueber wirren Buchstabengruppen sitzend, den Ausgang einer Schlacht oder eines ganzen Krieges entscheiden sollten. Menschen, deren Namen zur Zeit ihres Wirkens ein Geheimnis waren, deren Ruhm hohen Generaelen oder Staatsmaennern uebertragen wurde, waehrend die Oeffentlichkeit nie von ihnen hoerte. So etwa geschah es Alan Turing, dem genialen britischen Mathematiker der 30er und 40er Jahre.

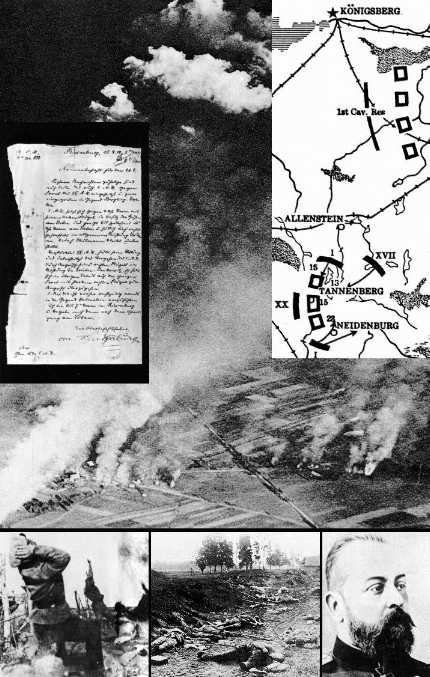

Er beschaeftigte sich schon vor dem II. Weltkrieg mit dem Brechen des deutschen Codes, da er das 3. Reich als Gefahr fuer die Menschheit ansah. Nach polnischer Vorarbeit gelang ab 1940 im englischen Landsitz Bletchley Park, dem Sitz des Codebrecher-Projekts "Ultra", der Einbruch in mehrere deutsche Codesysteme. Auf deutscher Seite hatte man im Prinzip mit der Erbeutung von Codesystemen durch den Gegner gerechnet. Man ging aber davon aus, dass es dem Gegner trotzdem nicht moeglich sein wuerde, in angemessener Zeit den jeweils gueltigen Tagesschluessel zu ermitteln.

Jedoch gerade zu diesem Zweck hatte Turing seine Computer, erst elektromechanische, dann elektronische, entworfen. Es waren Spezialrechner, die er nur zur Loesung ganz bestimmter Aufgaben erdachte. Grundlage war aber die von ihm schon frueher entwickelte Theorie des Universalcomputers, das, was man heute unter einer "Turing-Maschine" versteht.

|

| Links: 9.5.1941, Nachmittag, nahe Groenland: U-110, schwer beschaedigt

und von der Besatzung verlassen vor dem Abschleppversuch durch einen britischen

Zerstoerer. Das Enterkommando fand an Bord komplette Codeunterlagen und

die Chiffriermaschine Enigma.

Mitte (Montage): Alan Turing, fotografiert von einem Freund Anfang der 30er Jahre. Seine damals entwickelte Idee des komplexen Computers fuehrte ihn spaeter zum Bau von Spezialrechnern, deren einzige Aufabe der Bruch der deutschen Chiffriermaschinen war. Rechts: Einer der Spezialrechner zum Bruch der Enigma. Das auf U-110 gefundene Codematerial ermoeglichte es diesen elektromechanischen Geraeten, in kuerzester Zeit die Tageseinstellung der 3-Walzen-Enigma zu ermitteln. Spaetere von Turing entworfene Elektronenrechner konnten sogar Hitlers Fuehrungscode brechen. |

Turing rette mit seinen Beitraegen sicher Hunderttausende von Menschenleben. Nach dem Krieg bekam er Probleme wegen seiner Homosexualitaet. Er hatte aus seiner Neigung auch vor dem Krieg kein Geheimnis gemacht, und sie war kein Hinderungsgrund gewesen, ihm Zugang zu den hoechsten Staatsgeheimnissen Englands zu geben.

1952 hielt man ihn nicht mehr fuer so wichtig. Man entzog ihm die Sicherheitsfreigabe und verurteilte ihn wegen seiner sexuellen Neigung, zu der er sich noch immer offen bekannte. Man liess jedoch Gnade walten und offerierte ihm eine Hormontherapie statt Gefaengnis. Er nahm an, bekam Depressionen durch die massiven Hormoninjektionen und starb bald darauf durch Selbstmord.

Peter Wright, ein fuehrender Wissenschaftler des britischen Inlandsgeheimdienstes MI 5, gibt in seinem Buch "Spycatcher" auch einer damaligen Hetzkampagne die Schuld [10,88]. So verlor die Menscheit einen der genialsten Koepfe des 20. Jahrhunderts.

Turings persoenliche Geschichte findet man nicht in dem bedeutendsten Standardwerk zum Thema, einem 1967 erstmals erschienenen Buch von David Kahn: "The Codebreakers". Zwar wurden Turings Arbeiten erst in den 70er Jahren bekannt, aber selbst in der erweiterten Neuauflage des Buches von 1996 wird seine Arbeit nur knapp auf zwei Seiten geschildert, sein Schicksal ueberhaupt nicht erwaehnt. Selbst in einem anderen Buch, in dem Kahn Turings Persoenlichkeit beschreibt, erwaehnt er weder dessen Homosexualitaet noch seinen Tod [5,37]. Andrew Hodges, der das Standardwerk ueber Turing verfasste [21] und Webseiten ueber ihn pflegt, berichtet von peinlicher Beruehrtheit in entsprechenden US-Kreisen, wenn der Name Turing faellt. Vielleicht auch kein Zufall, dass Hodges' Buch, weltweit erfolgreich, nur in den USA nicht mehr aufgelegt wurde.

Noch an anderen Stellen wird in Kahns Buch eine eher offizioese US-Sicht mancher Vorgaenge deutlich, und nicht alle relevanten Details werden berichtet. Wahrscheinlich auch, weil manche seiner Quellen zu regierungsnah waren. Dennoch ist Kahns Buch einzigartig, und dieser Kritikpunkt ist eher zweitrangig - es gibt eben nichts besseres. Kahn beschreibt Codes (seit 1500 v. Chr.) und vor allem erfolgreiche Einbrueche in Codes. Diese Geschichte ist auch fuer nicht an Codes interessierte erhellend, und es waren schon sehr frueh Codebrecher, die Geschichte schrieben.

Es folgen einige beispielhafte Details, die Kahn aus der Renaissance, der Zeit vor der Armada, "ausgegraben" hat.

Im 16. Jahrhundert war das fundamentalistisch katholische Spanien auf dem Hoehepunkt seiner Macht. Unter Fuehrung des fanatischen Philip II. wollte es sie noch erweitern. Philip liess dazu gleich nach seinem Regierungsantritt 1556 alle Codesysteme zur Verschluesselung der Diplomatenpost erneuern.

1577 plante er eine Invasion des protestantischen England von den Niederlanden aus. Dort hatte die Terrorherrschaft der heiligen Inqusition jedoch zu einer anhaltenden Rebellion unter Wilhelm von Oranien gefuehrt. Zu den Aufstaendischen gehoerten offenbar die brillantesten Koepfe der Niederlande dieser Zeit. Einer war Philip van Marnix, Komponist der heutigen Nationalhymne der Niederlande. Nach Berichten von Zeitgenossen beherrschte er ein Dutzend Sprachen, war extrem gebildet, "guetig, scharfsinnig, redegewandt, erfahren, .." und: "Er ist der groesste und beharrlichste Anti-Katholik der Welt."

Van Marnix entschluesselte 1577 einen spanischen Brief, in dem der Plan geschildert wurde, spanische Truppen von den Niederlanden aus in England zu landen. Dann sollte Philips Halbbruder die Verheiratung mit Maria Stuart, der katholischen Koenigin von Schottland, bekanntgeben. Zusammen mit aufstaendischen Katholiken sollte Koenigin Elisabeth gestuerzt und England wieder dem wahren Glauben zugefuehrt werden. Wilhelm von Oranien spielte van Marnix' Arbeit Sir Francis Walsingham zu. Dieser war der erste bekante Chef des Geheimdienstes Ihrer Majestaet, der Koenigin von England. England reagierte umgehend. Es unterstuetzte die niederlaendischen Aufstaendischen, damit die spanischen Truppen dort gebunden blieben.

|

| In der Auseinandersetzung zwischen dem fundamentalistischen Spanien

und den progressiven Staaten Westeuropas waehrend der Renaissance spielten

Codebrecher erstmals eine entscheidende Rolle. Die Machtkonstellation vor

einer zeitgenoessischen Karte von 1559.

Philip II, Koenig von Spanien, verbuendete sich mit der ebenfalls katholischen Maria Stuart, Koenigin von Schottland (beide links). Ziel war die Ermordung von Koenigin Elisabeth von England (oben rechts), Initiierung eines Buegerkiegs in England und anschliessende Invasion durch die spanische Armada. Das Komplott wurde aufgedeckt durch Codebrecher des Secret Service unter Leitung von Sir Francis Walsingham (oben rechts). Die ersten Informationen kamen aus den Niederlanden von Wilhelm von Oranien (Mitte rechts). Dessen Codebrecher van Marnix (Mitte rechts, kl. Bild) entschluesselte Briefe Philips. Die anschliesende englisch-niederlaendische Zusammenarbeit fuehrte zur Ausbildung englischer Codebrecher und militaerischer Unterstuetzung der Hollaender gegen Spanien. Die Entschluesselung des Briefverkehrs zwischen Philip II. und Maria Stuart ueberfuehrte letztere der Verschwoerung und des Landsverrats, wofuer sie 1587 enthauptet wurde. Nach dem Fehlschlag in England versuchte Philip II. mit verbuendeten franzoesischen Kraeften, Frankreichs Koenig Heinrich IV. (unten rechts) zu besiegen. Dies scheiterte ebenfalls. Als bekannt wurde, dass der Kryptologe Viete (unten rechts, kl. Bild) fuer Heinrich IV. Philips Briefcode gebrochen hatte, beschuldigte Philip die Gegenseite, mit dem Teufel im Bunde zu sein. Auffallend bei diesem entscheidenden Machtkampf um die Zukunft Europas ist das voellige Fehlen von Codebrechern auf spanischer Seite. |

Dieses Buendnis der Niederlaender mit England sollte sich fuer Philip noch viel verhaengnisvoller auswirken. Denn Walsingham erkannte die Bedeutung der Codebrecher und sandte fuer ihn wichtige Briefe auslaendischer Diplomaten in England zum Entschluesseln zu van Marnix. Auch sorgte er fuer die Ausbildung weiterer Kryptologen. Dies war die Basis seines Schlages gegen Maria Stuart, die er, nach einem protestantischen Aufstand in Schottland, in England unter Bewachung hielt und gegen ihre katholischen Verbuendeten im Lande.

1586 gelang es Thomas Phelippes, Walsinhams erstem Kryptologen, einen Brief des spanischen Botschafters in England an Maria Stuart zu entschluesseln. Darin erwaehnt dieser eine spanische Invasion, Marias Befreiung und "die Erledigung der unrechtmaessigen Konkurentin". Elisabeth von England sollte von Verschwoerern ermordet werden. Am 17. Juli 1586 bestaetigte Maria das Unternehmen und empfahl, es "zu einem guten Erfolg zu bringen." Damit hatte sie ihr Todesurteil unterschrieben.

Phelippes entschluesselte den Brief sofort, und ein halbes Jahr spaeter wurden Maria Stuart und ihre Mitverschwoerer enthauptet. Walsingham beschaffte sich zuvor noch den Code aus dem Besitz der Verschwoerer, um die entschluesselten Briefe oeffentlich zu machen, ohne den Erfolg seiner Codebrecher zu verraten. Zwei Jahre spaeter versank mit der Invasionsflotte, der unbezwingbaren Armada, endgueltig Philips Hoffnung, die Ketzerei in England auszurotten.

1589 gelang es Francois Viete, in den Geschichtsbuechern nur bekannt als Vater der Algebra, fuer seinen damals sehr beliebten Koenig Heinrich IV. von Frankreich Philips Code zu brechen. Zu der Zeit schaffte es Heinrich IV., die mit Philip verbuendeten, extrem katholischen Kraefte Frankreichs in einer offenen Schlacht nahe Paris zu schlagen. Philip erfuhr, dass sein fuer unbrechbar gehaltener Code von den Franzosen gebrochen war. Spanien selbst hatte nie nennenswerte Erfolge im Codebrechen, es fehlten wohl die entsprechenden Koepfe. Konsequenterweise beschuldigte Philip daraufhin Heinrich IV. vor dem Papst oeffentlich der schwarzen Magie. Nur wer mit dem Teufel im Bunde war, konnte seinen Code brechen. Der Papst konnte dem aber unmoeglich zustimmen, ohne sich selbst in Gefahr zu bringen. War es doch einem paepstlichen Kryptologen schon 30 Jahre zuvor gelungen, einen von Philips Codes zu brechen.

Kahns Buch ist eine Geschichte von Codes und wie sie gebrochen wurden - von der fernen Vergangenheit bis in die Gegenwart. Es schliesst mit der These, dass die Zeit der Codebrecher nun sicher dem Ende zuginge. Die Rechenleistung von PCs zur Verschluesslung und die Staerke von dabei verwendeten Algorithmen wie PGP machten es selbst den groessten Computern bald unmoeglich, noch Codes zu brechen. Kahn begruendet dies noch naeher mit der Quadratregel: Verdoppelt der Verschluessler die Anzahl der Kombinationen etwa von 5 nach 10, so muss der Codebrecher seine Versuche von 5 auf 25 erhoehen. Fehler im Kodieren und Diebstaehle des Codes werde es zwar immer geben. "Aber massive Loesungen, wie bei der [deutschen] Enigma, werden der Vergangenheit angehoeren."

Wenn ein so bedeutender Fachmann wie Kahn dieses Urteil abgibt, wer koennte daran zweifeln?

4. Jenseits von Kahn

Man bekommt dann Zweifel, wenn man die Geschichte der Codebrecher naeher kennt, als Kahn sie schildert. Und man hat keine Zweifel mehr an dem Unsinn von Kahns Behauptung, wenn man noch dazu mit den technischen Grundlagen von heute vertraut ist. Im folgenden soll beides geschildert werden, auch wenn (oder gerade weil) es Stoff fuer Alptraeume ist. Dies ist kein Einwand gegen Kahns Seriositaet, nur ein Blick in die Welt jenseits der mathematischen Methoden. Jenseits von Kahn liegen die noch dunkleren physikalischen Techniken, Codes zu brechen.

Bereits vor der Veroeffentlichung beschaeftigte sich die National Security Agency (NSA) mit Kahns Buch. Die NSA ist vom Budget her der groesste Geheimdienst der Welt, und von den groessten sicher auch der geheimste. Sie schaffte es, in den meisten populaeren Darstellungen entweder gar nicht oder nur mit ein paar Saetzen erwaehnt zu werden. Erstmals veroeffentlichte 1982 James Bamford ein Buch ueber sie: The Puzzle Palace. Das Buch ist in sich selbst schon ungewoehnlich, da es auf 655 Seiten kein einziges Bild, nicht mal eine Grafik enthaelt. Dafuer ist der Text um so interessanter.

So enthaelt er auch Passagen von David Kahns "The Codebreakers", die auf Bitten der NSA in seiner Ausgabe von 1967 nicht abgedruckt sind, auch nicht in der von 1996. Und was Bamford nicht schreibt, findet man wieder in anderen Buechern [4]. Was die NSA ist, ist selbst ein Puzzle. Offiziell wurde sie 1952 gegruendet, um Nachrichten abzuhoeren und Codes zu brechen. Sie ist eng verbunden mit den US-Streitkraeften und kann ueber Personal von dort verfuegen. Inzwischen wurde aber bekannt, dass sie auch "Aufklaerung ueber das gesamte elektromagnetische Spektrum" betreibt, was damit auch Bildaufklaerung einschliesst.

Sie ist an der Entwicklung neuer Technologien beteiligt, selbst wenn diese mit Nachrichtentechnik ueberhaupt nichts zu tun haben. Das mag zunaechst unverstaendlich erscheinen. Ein Blick in die weniger bekannte Geschichte zeigt aber, dass zum Codebrechen haeufig ganz andere Mittel als Bleistift oder Computer eingesetzt wurden. Mittel, an die man im Zusammenhang mit Codebrechen normalerweise gar nicht denkt.

5. OTP

Jeder denkt bei der Beschaeftigung mit Codesystemen zunaechst nur an die mathematische Sicherheit einer Methode. Jeder Informierte weiss, dass es auch einen unbrechbaren Code gibt, der selbst mit beliebig grossem Rechenaufwand sicher bleibt. Dies ist das "One Time Pad" (OTP) System.

Jedes Wort in einem Text wird anhand einer Art Woerterbuch in eine Ziffernfolge umgewandelt. Man benoetigt nun eine Sammlung von Zufallszahlen. Jede der Ziffernfolgen aus dem Buch wird mit einer eigenen Zufallszahl aus der Zahlentafel ("Pad") verschluesselt. Nach der Verwendung wird das Pad vernichtet. Der Empfaenger benoetigt jedoch selbstverstaendlich eine Kopie von Codebuch und Pad, um den Klartext erhalten zu koennen. Dieses System ist mathematisch sicher gegen Einbrueche.

Man kann nun fragen, warum es nicht ueberall verwendet wird. Dies liegt am Aufwand, die Codebuecher mit den Zufallszahlen zuvor an Sender und Empfaenger zu verteilen. Bereits vor der Invasion Frankreichs 1944 hatte das Hauptquartier der US-Armee in England einen taeglichen Verkehr von 2 Millionen Buchstabengruppen zu je 5 Ziffern z bewaeltigen. Dies ueber OTP zu kodieren haette den Verbrauch von 20 Codebuechern pro Tag erfordert - bei der Anzahl der Funkstellen eine Unmoeglichkeit [5,44].

Wo der Verkehr geringer war, wurde der OTP aber eingesetzt. So im Dritten Reich unter der Bezeichung "Individueller Wurm" beim deutschen Auswaertigen Amt. Man liess DIN-A4-Blaetter mit fuenfstelligen Zufallszahlen drucken, je 100 Blatt bildeten ein Codebuch. Allerdings nahm man es mit der Individualitaet des Zahlenwurms nicht so genau, von jedem Blatt wurden nicht zwei, sondern erstaunliche 9 Kopien gedruckt. Von diesen 9 wurden mindestens 5 an verschiedene Vertretungen ins Ausland geschickt, zur Freude der alliierten Codebrecher. Nach dem Krieg klaerte die US-Regierung ihren neuen Verbuendeten ueber den Einbruch auf, damit nicht andere den deutsch-amerikanischen Verkehr mitlesen konnten. Zur Verdeutlichung spricht man seitdem auch in Deutschland nur noch vom "One Time Pad". [23,105]

Ganz so bescheuert war Moskau bei seinem Funkverkehr zu den Botschaften oder den Spionen nicht. Im Krieg wuchs der Verkehr aber so stark an, dass man sich notgedrungen entschied, die gleichen OTP-Buecher an je zwei verschiedene Botschaften zu vergeben. So konnte etwa die Geheimdienstgruppe an der Botschaft in Washington das gleiche Buch bekommen wie die Handelsvertretung in Mexiko.

Diese doppelte Nutzung waere nicht bemerkt worden, waere der US-Geheimdienst nicht nach Kriegsende in den Besitz eines teilweise verkohlten Codebuches gekommen. Nach der offiziellen Geschichtsschreibung stammte es aus Finnland. Nicht erwaehnt wird, dass es zur "Mitgift" von General Gehlen, dem Chef der deutschen Ost-Spionage gehoerte, als er 1945 mit seiner Organisation vom US-Geheimdienst uebernommen wurde. Aus diesem Buch waren die Codeziffern fuer die Woerter "Buchstabierungsbeginn" und "Buchstabierungsende" erhaeltlich.

Diese Woerter benoetigte man immer, wenn ein Name uebertragen werden musste, fuer den es keine extra Codeziffern gab. Etwa bei Codenamen von Agenten. In den USA begann man nun unter Leitung von Meredith Gardner das Programm BRIDE. Ziel war, in den Tausenden im Kriege vorsorglich abgehoerten sowjetischen Funkspruechen Aehnlichkeiten zu entdecken. Dies gelang, und damit wusste man, dass OTPs wiederholt verwendet wurden. Im folgenden versuchte man, so viele Codesequenzen wie moeglich zu entschluesseln. Das US-Programm hierzu wurde von BRIDE in DRUG umbenannt. VENONA war das entsprechende britische Programm und auch der Name, unter dem der Vorgang spaeter bekannt wurde.

Man versuchte durch Ausprobieren von Klartext Passungen zu ermitteln. Dazu beschaffte man sich die zum Zeitpunkt des Funkspruchs relevanten Informationen wie Frachtverzeichnisse von Schiffen, deren An- und Abfahrtzeiten, Gezeitentabellen oder Reden von Politikern. Zweifellos eines der exotischten Informationsbeschaffungsunternehmen der Geschichte. Nichteingeweihte muessen am Verstand der Sucher gezweifelt haben. Da nicht alle Funksprueche aufgezeichnet waren, nur um die 200 000, gelang es nur, etwa 1 Prozent zu entschluesseln.

Auch wenn es haeufig nur wenige Woerter waren, reichte es doch, um etwa den sowjetischen Atomspion Klaus Fuchs zu enttarnen und Robert Oppenheimer, den Vater der US-Atombombe, zu verdaechtigen. Das Programm war 1954 praktisch abgeschlossen [10, 186ff]. Wahrscheinlich hat dieser wenig bekannte Erfolg der Codebrecher auch in anderen beruehmten Faellen eine Rolle gespielt. Noch 1976 hat Peter Wright vom MI 5 weiteres Material fuer VENONA gesucht [10,381].

Dieser Einbruch in den OTP wurde von Kahn auch in seiner 1996er Ausgabe nicht erwaehnt. Statt dessen preist er die Codesicherheit der sowjetischen Geheimdienste als vorbildlich. Der VENONA-Einbruch in einen doppelt verwendeten OTP mag beeindrucken, einen Mathematiker aber nicht ueberraschen. Ueberraschend ist aber ein weiterer, noch kaum bekannter Einbruch in den OTP der Sowjets. Er erfolgte spaeter und beruhte auf einer intensiven EDV-Analyse der Zufallszahlen.

Die Kryptoabteilung des sowjetischen Geheimdienstes hatte Sekretaerinnen den Auftrag gegeben, Zufallszahlen blind auf der Tastatur einer Schreibmaschine einzugeben. Die NSA analysierte diese Zahlen und fand, je nach Rechts- oder Linkshaendigkeit, sowie anderer personenspezifischer Merkmale, genuegend Haeufigkeiten, also statistisch relevante Abweichungen der Zufallsverteilung, um den unbrechbaren OTP zu brechen. Um zu verhindern, dass andere daraus eine naheliegende Lehre ziehen, wird dieser Erfolg noch immer geheim gehalten. Quelle hierzu ist Michael Riconosciuto, der als technischer Direktor einer US-Firma naeheren Umgang mit NSA-Personal hatte, selbst aber nicht der Schweigepflicht unterlag.

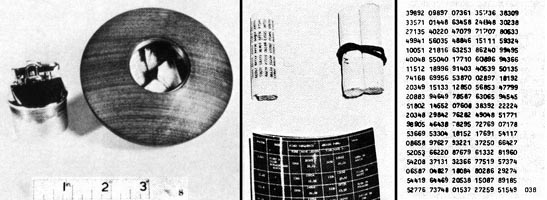

|

| "One-Time-Pad" (OTP) Codematerial des sowjetischen Geheimdienstes

KGB, gefunden 1961 vom MI 5 in der Londoner Wohnung des Spionagepaares

Kroger.

Es war in dem Behaelter eines Tischfeuerzeuges versteckt (links). Die OTPs befanden sich auf kleinen Zetteln, die zusammengerollt waren (Mitte, oben). Das schwarze Blatt ist ein Funkverkehrsplan mit Zeiten und Frequenzen zum Empfangen und Senden nach Moskau. Rechts: Ein OTP. Die Gruppen von typisch fuenfstelligen Zufallszahlen dienen dem Ver- und Entschluesseln des Funkverkehrs. Die Zahl 038 unten links gibt die Nummer des nur einmal zu verwendenden "Pads" an. Durch den nicht hinreichenden Zufall in den Zahlen gelang es der NSA spaeter, sowjetische OTPs zu entschluesseln. |

Klar, dass OTP nur dann mathematisch unbrechbar ist, wenn die Zahlen auch wirklich absolut zufaellig sind. Bereits Anfang der 60er Jahre war sich der britische Chefkryptologe Hugh Alexander sicher, dass eine Erzeugung von wirklichen Zufallszahlen "allein durch Elektronik" unmoeglich sei. Seit Anfang der 80er Jahre, als genug Rechenkapazitaet verfuegbar war, wurde diese Moeglichkeit der Entschluesselung aufgrund nicht ausreichenden Zufalls tatsaechlich realisiert [10,155].

Man kann im Computer Zahlen erzeugen, die eine zufaellige Verteilung aufweisen. Da sie aber ueber ein kausales Rechenschema entstanden, kann man ihre Entstehung im Prinzip immer zurueckverfolgen. Das erlaubt dann aber auch die Erkennung einer Systematik und damit den Bruch dieses OTP.

Die einzige Moeglichkeit ist die Erzeugung physikalisch sicherer Zufallszahlen. Die bekannteste Methode ist die Verstaerkung des thermischen Rauschens eines Widerstands zum Erhalt einer Rauschspannung, die dann einen Timer oder Zaehler ansteuert. Dessen Werte sind dann die Zufallszahlen. Alexanders Statement enthielt aber wohl nicht zufaellig das Wort "Elektronik" statt "Computer".

Die hier verwendete Rauschspannungsquelle ist naemlich je nach Bauart zu einem mehr oder weniger grossen Grad mit dem Rechner oder zumindest der Verstaerkereinheit gekoppelt. Dadurch sind vielerlei Rueckopplungen moeglich, etwa ueber die Hochfrequenzstrahlung des Rechners, die Abtastrate des Signals, die Spannungsversorung oder die Nichtlinearitaet des Verstaerkers.

Man erhaelt zwar gute Zufallszahlen, solange die Rauschquelle aber irgendwie Teil eines kybernetischen Kopplungssystems ist, sind die Zahlen nicht zu 100% zufaellig. Die einzige Moeglichkeit ist die Verwendung eines radioaktiven Praeparates, dessen Strahlung verlustfrei ausgewertet wird.

Nach heutiger physikalischer Kenntnis koennen nur damit hundertprozentig sichere Zufallszahlen erzeugt werden. Eine wohl hinreichende Methode waere die Auswahl der Zufallszahlen aus verschiedenen Quellen, wobei die Auswahl der Quellen wiederum von einem Zufallsgenerator bestimmt wird. Bedenkt man noch die Transportprobleme fuer die OTP-Daten, so wird klar, dass OTP fuer die Kryptographie-Probleme der Zukunft keine grosse Rolle spielen kann. Und ein OTP ist nutzlos, wenn man physikalische Methoden zum Codebrechen benutzt. Etwa wenn man die OTP-Codemaschine verwanzt, wie in der Vergangenheit in der franzoesischen Botschaft in Washington geschehen.

II. Die Klartextfalle

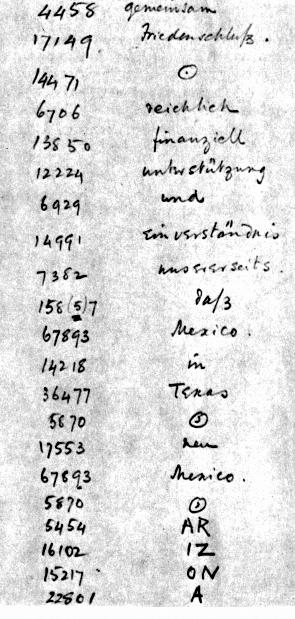

1. Das Zimmermann-Telegramm

Das Zimmermann-Telegramm ist der beruehmteste Fall angewandter Kryptoanalyse im 20. Jahrhundert. Es ist ein kodiertes Telegramm des deutschen Aussenministers Arthur Zimmermann vom 16.1.1917 an den deutschen Botschafter in Mexiko, ueber die deutsche Botschaft in Washington. Es enthielt etwa 150 Codegruppen aus 4 oder 5 Zahlen. Das Telegramm wurde vom britischen Marinegeheimdienst sowohl auf dem Weg nach Washington als auch auf dem Telegraphenweg von Washington nach Mexiko mitgelesen. Obwohl die Codes verschieden waren, gelang es den Codebrechern der Marine in "Room 40" unter Admiral Hall, beide zu entschluesseln.

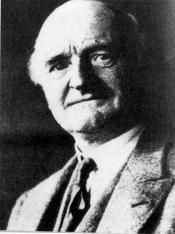

|

|

| Links: Arthur Zimmermann, 1917 deutscher Aussenminister. Sein dekodiertes

Telegramm nach Mexiko ging in die Geschichte ein.

Rechts: Admiral William R. Hall, Chef der Codebrecher des britischen Marinegeheimdienstes in "Room 40" waehrend des I. Weltkrieges. Die Entschluesselung des Zimmermann-Telegramms machte ihn zur Legende. |

Das Codebuch "13040" fuer den Verkehr zwischen Washington und Mexiko hatte man erbeutet [19,271]. Wie man Codebuch "0075" fuer Berlin und Washington brach, ist im Detail nicht bekannt. Aber anhand der Struktur des deutschen Codes kann man es sich denken. Jedes Wort wurde in einem Codebuch mit etwa 100 000 Auswahlwoertern in eine vier- oder fuenfstellige Zahlengruppe umgewandelt. Fuer viele Woerter gab es verschiedene Zahlengruppen zur Auswahl. War ein Wort nicht vorhanden, wurde es buchstabiert. Das Problem bei einem solchen Code ist seine theoretisch sichere Brechbarkeit, wenn man genuegend Nachrichten davon gesammelt hat.

Um den Einbruch zu beschleunigen sorgt man normalerweise dafuer, dass bekannte Textpassagen vom Gegner uebertragen werden. Etwa die Rede eines Politikers, langsam gesprochene und mehrfach wiederholte Saetze im diplomatischen Gespraech oder der Text eines "geopferten" eigenen Geheimtelegramms.

Wie auch immer Hall und seine Leute es bewerkstelligten, ihnen gelang gerade zur rechten Zeit der bedeutendste Codebruch des I. Weltkrieges. Die USA waren zu diesem Zeitpunkt neutral, drohten aber, bei einer deutschen Wiederaufnahme des totalen U-Boot-Krieges Deutschland den Krieg zu erklaeren. Letzteres war der sehnlichste Wunsch jedes Briten, und mit diesem Telegramm wusste Hall, dass er alleine es berwerkstelligen konnte.

Hall uebergab die kodierte und die dekodierte Fassung des Telegramms von Washington nach Mexiko am 22.2.17 seinem amerikanischen Kollegen. Dort wurde es mit dem von der US-Telegraphengesellschaft archivierten Exemplar verglichen. Am 1.3.17 gab die US-Regierung den Klartext an die Presse, und am 2.4. erklaerten die USA Deutschland den Krieg. Da inzwischen schon deutsche U-Boote amerikanische Schiffe vor England versenkt hatten, war das Telegramm nur ein Aspekt, der zum Krieg fuehrte. Aber es war von entscheidender Bedeutung fuer die oeffentliche Meinung im bis dahin neutral gestimmten Amerika.

Zimmermann teilte darin der mexikanischen Regierung mit, man werde trotz U-Boot-Krieg versuchen, die USA neutral zu halten. Sollte dies misslingen, wuerde man eine Allianz mit Mexiko vorschlagen. Mit finanzieller Hilfe aus Deutschland solle Mexiko die US-Bundesstaaten Texas, New Mexico und Arizona erobern, bei Wunsch auch mehr. Ausserdem solle Mexiko zwischen Deutschland und Japan vermitteln und Japan zur Teilnahme am Krieg gegen die USA einladen.

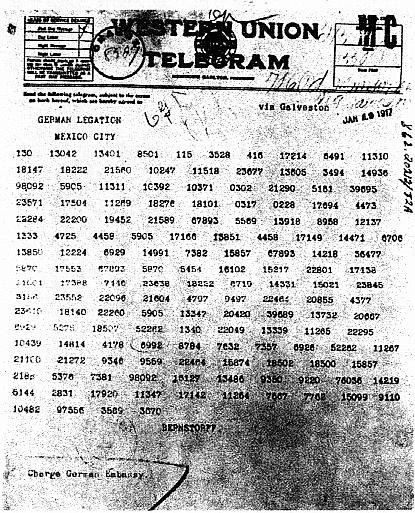

|

|

| Links: Das Zimmermann-Telegramm, wie es vom deutschen Botschafter

in Washington nach Mexiko weitergeleitet wurde.

Rechts: Die von "Room 40" entschluesselte Passage des Telegramms, in dem Mexiko vorgeschlagen wird, einige Suedstaaten der USA zu erobern. "Arizona" war nicht im Codebuch und wurde in Teilen verschluesselt. |

Auf deutscher Seite konnte man das Telegramm nicht verleugnen, machte der Uebermittlungsweg es doch zu einer Nachricht "an Klarheit, Perfidie, und schamloser Frechheit unerreicht in den Annalen der Diplomatie" (Kahn [1,284]). Der Grund lag darin, dass England seinem Gegner Deutschland allen Verkehr ueber die nordatlantischen Seekabel untersagte. Um dies zu umgehen, bat man in Berlin erfolgreich, die Nachrichten an die Washingtoner Botschaft von der US-Botschaft in Berlin uebermitteln zu lassen. Man hatte die US-Regierung ueberzeugt, dass dies die Friedens- und Neutralitaetsverhandlungen foerdere. Ohne den Inhalt zu kennen, uebermittelten US-Diplomaten also das kodierte Zimmermann-Telegramm, nochmals kodiert mit dem US-Diplomatencode, nach Amerika. Dass Room 40 unter Hall dies bemerkte, zeigte Jahrzehnte spaeter, dass man damals auch den US-Code gebrochen hatte.

2. Die Zeit der Enigma

Wettermeldungen gehoerten im II. Weltkrieg zum wichtigsten Nachrichtenmaterial ueberhaupt. Auf deutscher Seite wurde sogar von Hitler persoenlich der Aufbau einer Organisation zur Beschaffung solcher Daten vorangetrieben. Aufgrund der Zugrichtung der Winde liegt das Entstehungsgebiet des Mitteleuropaeischen Wetters im Nordatlantik, um Groenland bis nahe zum Nordpol. Dort, unter extremsten klimatischen Bedingungen, lag von 1940 bis 45 das Schlachtfeld der Wetterfront [18].

Mit der Zeit verlor Deutschland einige Wettertrupps auf Schiffen, U-Booten und geheimen Landstationen, manche schon beim Anmarsch ins Operationsgebiet. Bald ging man dazu ueber, von Nordnorwegen aus Langstreckenflugzeuge fuer Messungen in das Gebiet zu schicken. Angehoerige des britischen Geheimdienstes berichteten in den 70er Jahren, dass es schwierig war, die Royal Airforce am Abfangen dieser Maschinen zu hindern. Warum man sie nicht abschoss? Man sandte selbst Maschinen fuer Messungen zu diesen Positionen und kannte nun einen Teil des Klartextes der deutschen Wettermeldung. Zu diesem Zeitpunkt war der Einbruch in den Tagesschluessel der Enigma wichtiger als fuer Deutschland die Wettermeldung.

Solches Erraten von Klartextteilen war wichtiger Bestandteil der Arbeit von Bletchley Park. Erst 1996 wurden Papiere von Alan Turing freigegeben, in denen er einen Spezialrechner konzipierte, der Schluesseltexte der Enigma nur nach der Phrase "Kein Zusatz" durchsuchte [20].

Wohlgemerkt, nicht eine Durchsuchung des Klartextes, sondern des kodierten Textes nach kodierter Phrase. Durch solches Erraten von Klartext gelang Bletchley Park ein wichtiger Einbruch waehrend der Schlacht im Atlantik.

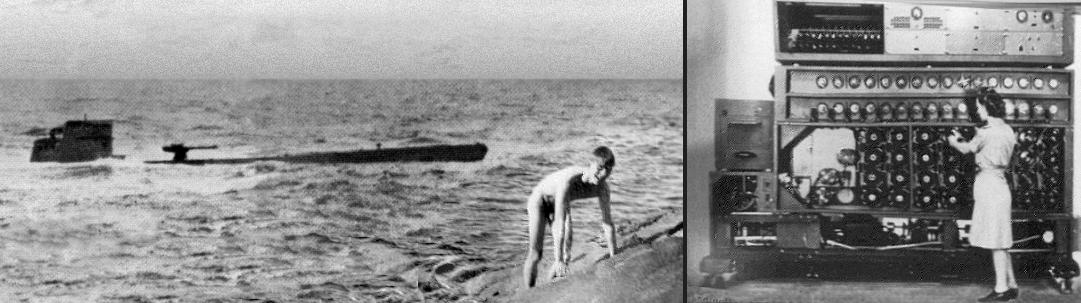

Fand ein U-Boot einen Konvoi, musste es Fuehlungshaltermeldungen abgeben, um andere Boote heranzuleiten. Erst wenn genuegend U-Boote gegen ein Konvoi versammelt waren, wollte man den Angriff wagen. Diese Fuehlungshaltermeldungen waren immer kurz und gleich aufgebaut. Sie enthielten eine vorangestellte Zwei-Buchstabengruppe im Klartext und brachte damit allen anderen Funkverkehr auf dieser Frequenz zum Schweigen. Der kodierte Inhalt enthielt den Namen des U-Bootes sowie Position, Geschwindigkeit und Richtung des Konvois. Die letzten drei Daten waren aber immer auch der britischen Seite zumindest ungefaehr bekannt, denn durch Funkpeilung wusste man, an welchem Konvoi das U-Boot sich befand [7,190].

|

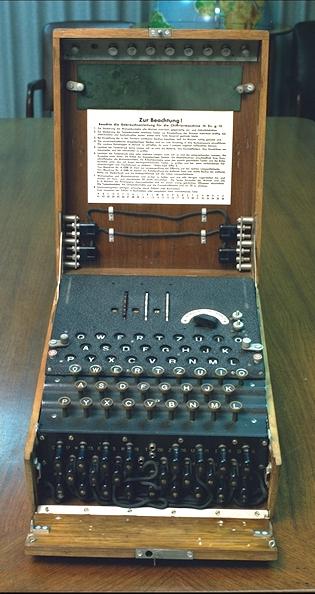

| Eine deutsche 3-Walzen-Enigma-Chiffriermaschine wie sie im Mai 1941 auf U-110 erbeutet wurde. Die 3 Walzen (die erste links ist schwarz) bekommen bei jedem Tastendruck einen Drehimpuls. Ueber die Verdrahtung innerhalb der Walzen wird ein Stromkreis geschlossen, der den Codebuchstaben aufleuchten laesst. Diese Enigma hat vorne noch ein Steckbrett, durch dessen taegliche Veraenderung eine weitere Schluesselsicherheit erreicht wurde. |

Diese Klardaten mussten nur in wenigen Variationen einer speziellen Dechiffriermaschine (Spitzname: "Bombe") eingegeben werden und der Tagesschluessel war gebrochen. Die Bombe war bereits von den Polen als mechanischer Rechner konzipiert worden. Von Turing wurde sie erst als elekrtomechanischer, dann als elektronischer Roehrenrechner weiterentwickelt. Diese Rechner waren das entscheidende Element, um hier die Klartextfalle zur Wirkung zu bringen. Noch in seinen Memoiren schrieb Doenitz, der Befehlshaber der U-Boote: "Unsere Codes wurden ueberprueft und gegengeprueft, um sicher zu gehen, dass sie unbrechbar waren. Und bei jeder Gelegenheit hielt der Chef des Marine-Nachrichtendienstes beim Marine-Oberkommando an seiner Meinung fest, dass es fuer den Gegner unmoeglich war, sie zu entschluesseln." [15,163] Genaugenommen hatte er recht, es waren die vom Gegner erdachten extrem schnellen Rechner, die den Code brachen, nicht die Codebrecher selbst.

Jedoch gab es mitunter sogar Faelle, in denen es auf Anhieb gelang, den Klartext der Enigma zu erraten und damit eine Tageseinstellung zu brechen. Dies schaffte eine Nachrichtenhelferin in Bletchley Park nur durch aufmerksame Betrachtung der chiffrierten Nachricht. Der Text enthielt kein "L", und eine Besonderheit der Enigma war, dass nie ein Buchstabe des Klartextes unveraendert im Chiffriertext stand. Der Klartext bestand tatsaechlich aus lauter "L"-Buchstaben. In diesem Falle war es der Versuch einer italienischen Funkstelle, die auch die Enigma benutzte, durch Absetzen einer inhaltsleeren Meldung Verkehr vorzutaeuschen und damit die alliierten Horchstellen zu beschaeftigen [5,37]

3. IVY BELLS

Im Jahre 1980 begab sich jeden Monat ein Atom-U-Boot der US Navy auf eine ultrageheime "IVY BELLS" Mission in das Ochotskische Meer noerdlich von Japan. Dieses Meeresbecken wurde zu 90% von sowjetischem Hoheitsgebiet umschlossen und war der letzte Ort, an dem man ein US-Atom-U-Boot vermuten wuerde. Ziel das Bootes war ein Seekabel zwischen der Insel Sachalin und dem asiatischen Festland. An einer bestimmten Stelle neben dem Seekabel hatte die NSA eine vollautomatische Lauschstation plaziert. Sie wurde von einer Atombatterie versorgt, empfing das elektromagnetische Nahfeld des Kabels und speicherte die Signale auf Magnetbaendern. Jeden Monat musste das U-Boot vorbeikommen und die Baender austauschen. Danach ging es weiter zu einem Kabel bei der Halbinsel Kamtschatka und noch zu anderen unterseeischen NSA-Stationen. Zum Teil waren diese innerhalb der sowjetischen 12-Meilen-Hoheitszone.

Das Programm lief seit Jahren so gut, dass man plante, es zu erweitern. Wenn man schon in sowjetischem Hoheitsgebiet unentdeckt operieren konnte, warum nicht tiefer hinein? Die Sowjetunion wurde von mehreren sehr grossen Fluessen in Sued-Nord-Richtung durchschnitten. Diese Fluesse schnitten die strategischen Ueberland Telefon- und Telegrafenleitungen zwischen Moskau und dem asiatischen Teil der SU. Auf dem Grund der Fluesse konnte man sie wunderbar anzapfen [8]. Ob dort je Stationen plaziert wurden, ist nicht bekannt, aber man darf es vermuten. Wie mag wohl der US-Praesident geschlafen haben bei der Vorstellung, ein US Atom-U-Boot wuerde beim Auswechseln der Baender 2000 km tief im Inneren Sibiriens entdeckt und der Weltpresse praesentiert?

1981 wurde das mindestens seit den 70ern laufende IVY BELLS Programm von dem NSA-Mitarbeiter Ronald W. Pelton an die Sowjets verraten, ab 1986 veroeffentlichten Bob Woodward von der Washington Post und andere Zeitungen weitere Details [8]. IVY BELLS war ein teures und sehr riskantes Programm. Das Ziel waren zunaechst nur die schwach verschluesselten Nachrichten in den fuer abhoersicher gehaltenen Seekabeln. Diese enthielten aber auch Nachrichten, die von Moskau ueber die sowjetische Marinebasis Wladiwostok an Kriegsschiffe im Pazifik gesendet wurden. Die letzte Strecke war Funk und stark verschluesselt, da man wusste, dass die NSA den Funkverkehr abhoerte.

|

| Projekt IVY BELLS, die geheimste Spionageoperation der US-Navy waehrend

der 70er Jahre.

Fuer die NSA wurden sowjetische Seekabel im Fernen Osten abgehoert. Regelmaessig musste ein Atom-U-Boot die Magnetbaender am Meeresgrund austauschen (oben). Das zylindrische Objekt ist die Atombatterie, die den Bandrekorder mit Strom versorgt. Links unten: Karte des geographischen Gebiets. Die entscheidenden Seekabel sind als schwarze Linien gekennzeichnet. Rechts unten: Kommandostand eines IVY BELLS Spezial-U-Bootes. Die Annaehrung an das Ziel erfolgt mit Scheinwerfern und Stereokameras. Arbeiten werden in Tiefen von bis zu 6000 m mit ferngesteuerten Greifarmen erledigt. Das Projekt wurde nach einem Verrat 1981 eingestellt. |

Da nun die NSA ueber IVY BELLS den Klartext einiger Nachrichten kannte, konnte man diesen sehr sicheren sowjetischen Marinecode brechen. Das war das eigentliche Ziel von IVY BELLS. Dass die Nachrichten auf den Baendern einige Wochen alt waren, spielte da ueberhaupt keine Rolle. Die NSA selbst hatte diese Moeglichkeit, ueber Klartext den Code zu brechen, bereits 1971 zugegeben. Damals wollte die New York Times mehrere Jahre alte Funksprueche aus dem Vietnamkrieg im Rahmen der "Pentagon-Papiere" veroeffentlichen. Die NSA setzte es durch, dass der Wortlaut und die Zeitangaben geaendert wurden [9].

Heute laesst sich die Klartextfalle beim PC durch unbemerktes Absaugen von Texten und Dateien waehrend einer Internetverbindung realisieren. Von vielen fuers Internetsurfen gebraeuchlichen Programmen sind entsprechende "Fehler" bekannt, die dies erlauben. Man darf davon ausgehen, dass an diesen "Fehlern" nur ihr Bekanntwerden einen Fehler darstellt. Jedoch hilft auch die Auslagerung von Klartext und PGP auf Diskette nicht in jedem Fall. Es ist moeglich, ueber das Betriebssystem Beobachtungsprogramme waehrend des Verschluesselns unbemerkt "zuschauen" zu lassen. Windows bietet solche Tricks sogar dem versierten Amateur zur Realisierung an. Dieser Spion im eigenen Computer koennte dann seine Erkenntnis bei naechster Gelegenheit ins Internet zu seinem Herrn senden.

III. Belauschen

1. Die Akustik: ENGULF

Eine 3- bis 4-Walzen-Schluesselmaschine wie die Enigma war schon schwierig zu brechen. In den 50er Jahren verwendete Aegypten eine 7-Walzen-Hagelin der Schweizer Crypto AG. Im Jahre 1956 bereitete England sich vor, mit Frankreich und Israel zusammen den Suezkanal wieder zu besetzen, und den Rest Aegyptens wohl mit. Die Codebrecher des GCHQ (Government Communications Headquarter) konnten der Regierung Ihrer Majestaet aber nichts liefern. Sie hatten sich bisher mehr um die Sowjets als um die Aegypter gekuemmert. Die Rettung kam bei einem Gespraech mit Peter Wright von der Spionageabwehr MI 5.

Er nahm den Vorschlag des GCHQ an, sein gerade ausgedachtes ENGULF-Konzept an der aegyptischen Hagelin zu testen. ENGULF zielte darauf ab, die Akustik der Schluesselmaschine abzuhoeren. Das GCHQ war besonders an der morgendlichen Einstellung des Tagescode interessiert. Gelang es dabei, die Verschiebung von 3 bis 4 der 7 Walzen zu ermitteln, konnte man den Tagescode brechen.

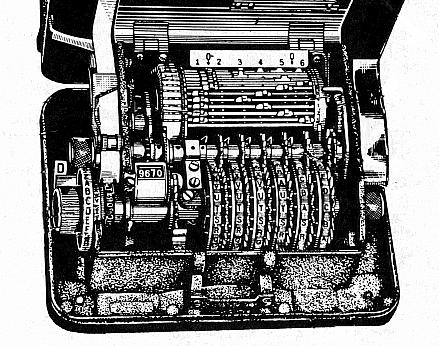

|

| Die Hagelin der US-Armee im II. Weltkrieg war ein mechanisches Geraet wie die Enigma. Im Gegensatz zur Enigma drehten sich die Codewalzen (vorne) aber nicht gleichfoermig, sondern nach der Einstellung einer programmierbaren Schrittwalze (hinten). Der Bruch auch der kompliziertesten mechanischen Maschinen wurde moeglich durch Abhoerung ihrer Einstell- oder Arbeitsgeraeusche (ENGULF-Angriff). |

Wrights Vorgehen war direkt und konsequent. Er sorgte bei der British Telecom (BT) fuer eine Stoerung der Telefone in der aegyptischen Botschaft in London. Dann ging er selbst mit einem weiteren Mitarbeiter als BT-Stoerungsdienst verkleidet in die Botschaft. Mit geuebtem Griff wurde eine Miniwanze im Telefon installiert, das raeumlich der Hagelin am naechsten war. Da intervenierte ein Aegypter, der kein Englisch sprach, und bat mit Handzeichen, das Kabel zu verlaengern und das Telefon an seinen Arbeitsplatz im Chiffrierraum, 60 cm neben der Hagelin zu installieren.

Wright konnte sein Glueck kaum fassen, als er fertig war: "Der Angestellte schlug befriedigt darauf und lachte mich an. Ich lachte zurueck, hatte aber das unbestimmte Gefuehl, dass wir aus unterschiedlichen Gruenden laechelten." Die BT legte eine direkte Leitung zum GCHQ, und dort konnte eine Spezialabteilung jeden Morgen ueber die Geraeusche die Walzeneinstellung ermitteln und dann die Telegramme mit einer baugleichen Hagelin direkt mitlesen. Ein grosser Erfolg fuer den neuen MI 5-Chef Hollis, dem Wright unterstand.

Die Wanze wurde waehrend der ganzen Suezkriese nicht entdeckt. Pech fuer England. Warum? Aus den abgehoerten Telegrammen liess sich entnehmen, dass die Sowjetunion vorhatte, Aegypten massiv im Kampf gegen die Invasoren zu unterstuetzen. Wright: "Diese Nachricht loeste eine Panik aus, die [Premierminister] Eden zum Nachgeben bewog." Warum die Sowjets so agierten, wurde Wright erst viel spaeter klar. Nach Wrights spaeteren Ermittlungen war sein eigener Chef Hollis Agent des KGB. Die Sowjets wussten von ENGULF und bauten darauf, dass die Briten mitlasen und entsprechend reagierten. Das rettete 1956 Aegypten [10,88ff].

Um Geraeusche aus Botschftsraeumen zu erhalten, entwickelte Wright im gleichen Jahr noch ein System, das ohne angezapfte Telefone auskommt. Man bestrahlt einen Gegenstand im Raum von einem Nachbargebaeude aus mit Mikrowellen. Aus dem reflektierten Signal lassen sich mechanische Schwingungen des Gegenstandes erkennen, die auf Schallwellen zurueck zufuehren sind. Gespraeche lassen sich so mithoeren.

Ziel war die sowjetische Botschaft. Da eine Bueste Lenins zu rund war, um die Mikrowellen zu reflektieren, plante man, extra ein Geschenk fuer den Botschafter zu entwerfen, das besser geeignet war. Schwierig war nur, ein Objekt zu finden, das dieser auch wirklich im Raum belassen wuerde. Dieses Problem war aber selbst fuer Wright unloesbar, kam er mit der Idee doch zu spaet. Die Sowjets hatten schon Jahre zuvor dem US-Botschafter in Moskau ein solches Geschenk mit versteckter Mikrowellenantenne untergejubelt [10, 26ff+74f].

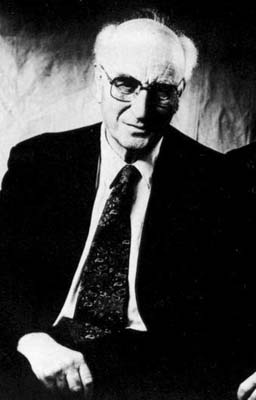

|

| Peter Wright nach seiner Pensionierung in den 80er Jahren. Er war fuehrender Wissenschaftler der britischen Spionageabwehr MI 5 von 1951 bis 1976. Wright entwicklete unter anderem ENGULF und STOCKADE zum Abhoeren der Chiffriermaschienen in Londoner Botschaften. |

Eine moderne Version von ENGULF gegen EDV-Systeme ist natuerlich auch moeglich. Hat man zwei empfindliche Mikrofone in der Naehe der Tastaur, so kann man durch die Laufzeitunterschiede der Tippgeraeusche die Position der gedrueckten Tasten ermitteln. Da nuetzt dann auch keine suendhaft teure TEMPEST Abschirmung mehr, denn die betrifft nur elektromagnetische Abstrahlung.

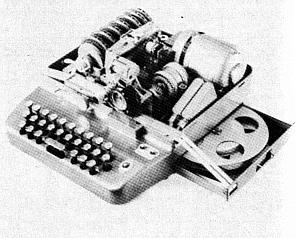

2. Die Elektrik: STOCKADE

1959 war das GCHQ wieder in Bedraengnis. Die Regierung Ihrer Majestaet plante diesmal keine Invasion, sondern nur den Beitritt zur Europaeischen Gemeinschaft. Da die franzoesischen Verbuendeten dabei der Hauptgegner waren, wollte man gerne deren Telexe mitlesen. Da das GCHQ von diesem Wunsch unvorbereitet ueberrascht wurde, schickte man wieder Peter Wright fuer einen ENGULF-Einsatz los. Die Franzosen waren aber extrem misstrauisch gegenueber dem "Stoerungsdienst", und Telefone im Kodierraum hatten sie auch nicht.

Wright liess dennoch eine bestimmte Telefonleitung anzapfen, die in der Naehe des Kodierraums verlief. Das Signal wurde breitbandig verstaerkt und in einen vom MI 5 angemieteten Raum im nahen Hyde Park Hotel weitergeleitet. Dort konnte Wright die elektromagnetischen Felder messen, die beim Betrieb des Fernschreibers und der Schluesselmaschine in das nahe Telefonkabel eingekoppelt wurden. Damit lies sich der gesamte Telexverkehr der franzoesischen Botschaft entschluesseln.

|

| Eine elektromechanische Chiffriermaschine. War sie mit einem Fernschreiber gekoppelt oder aehnlich aufgebaut, konnte man mit einem STOCKADE-Angriff die elektromagnetische Abstrahlung auffangen. Besonders, wenn diese in nahe Telefon- oder Stromleitungen einkoppelte. |

Es half trotzdem nicht, den franzoesischen Widerstand zu brechen, aus dem EG-Beitritt wurde vorlaeufig nichts. Aber schoen fuer Wright: "Der Staatssekretaer liess mich anrufen, um mir zum Erfolg dieser Operation zu gratulieren. 'Unbezahlbares Material' sagte er und strahlte, 'einfach unbezahlbar.' Er liess keinen Zweifel daran, dass das 'Mitlesen des Funkverkehrs der Franzmaenner' einen wuerdiger Nachfolger fuer Agincourt, den Brand von Calais und andere mittelalterliche Schlaege gegen die Franzosen darstellte." [10,115ff]

3. Der scheinbare Schutz: TEMPEST

Wrights STOCKADE-Angriff war der Klassiker der elektromagnetischen Abhoerung von Codemaschinen. Er wurde seitdem in Hunderten von Operationen weltweit in immer raffinierterer Form Kopiert. Je mehr Elektronik in den abzuhoerenden Maschinen verwendet wurde, desto leichter war das Abhoeren.

Als Anfang der 70er Jahre EDV-Anlagen mit Monitoren eingestzt wurden, erfuhr das Geschaeft eine weitere Steigerung. Der Kathodenstrahl und seine Ansteuerelektronik sendeten ihre Signale nicht nur als Lichtpunkt auf den Schirm, sondern auch als Radiowelle auf die Strasse. Diese heute so genannte "van Eck Strahlung" liess sich mit einfachem Geraet noch in mehreren hundert Metern Entfernung bestens auswerten. Entgegen manchen Quellen [16,71] strahlen auch Laptops mit LCD-Bildschirmen. Zwar schwaecher, aber ausreichend, um sie "abzuhoeren" [22].

|

| Michael Riconosciuto, wie er einem Reporter des Zweiten Deutschen

Fernsehens ueber seinen Einbruch in TEMPEST berichtete. Er verwendete dabei

fuer eine US-Sicherheitsfirma eine von der NSA stammende Methode.

(Egmont R. Koch, ZDF 24.04.1996) |

Man sah so den Klartext und brach den Code nur noch, um auch andere Stationen dieses Codesystems bequem entschluesseln zu koennen. Aber es gab auch Gegenmassnahmen. Bereits ein Jahr nach Wrights erfolgreichem Angriff auf die franzoesische Botschaft scheiterte er an der deutschen. Die deutsche Schluesselmaschine war zu gut abgeschirmt, um den Empfang ihrer Einkopplung ins Kabelnetz zu ermoeglichen. Aus dieser Zeit stammen die Ansaetze von TEMPEST, ein von der NSA entwickeltes Qualitaetssystem fuer die Abstrahlung von EDV-Anlagen.

Nachdem Wright STOCKADE den eng verbuendeten USA offenlegte, sollte TEMPEST US-Anlagen dagegen schuetzen. Die hoechste TEMPEST-Qualitaetsstufe ist zwar streng geheim ("NOFORN" - nicht fuer Auslaender), alle anderen werden aber auch an NATO-Verbuendete weitergegeben. TEMPEST-Schutz besteht im wesentlichen in massiver Metallabschirmung, die ueber einen grossen Frequenzbereich alle Strahlung unterdrueckt. Dies wurde besonders relevant, als Ende der 70er die Taktraten von Mikroprozessorsystemen den Radiobereich erreichten. Dass dies ein Abstrahlungsproblem wurde, war jedem klar.

Und dass TEMPEST davor schuetzte, war auch allen Kaeufern dieser sehr teuren Anlagen klar. Das war das Ziel von TEMPEST - die Leute in Sicherheit zu wiegen. Denn TEMPEST schuetzt nur gegen sinusfoermige Strahlung. Moderne EDV Anlagen emittieren aber vor allem nicht-sinusfoermige Strahlung. Deren Theorie und Praxis war Anfang der 60er Jahre von einem deutschen Wissenschaftler entwickelt worden. Ergebnis der guten deutsch-amerikanischen Beziehungen war die Uebersiedlung dieses Top-Experten nach Maryland.

Waehrend Anfang der 70er in Fachkreisen noch ueber Kommunikation und Ortung mit Nicht-Sinuswellen publiziert wurde, verschwand das Thema gerade mit dem Aufkommen der dafuer geeigneten Digitalelektronik voellig aus der Oeffentlichkeit. Ingenieure der Nachrichtentechnik erfahren heute waehrend ihres Studiums nicht einmal mehr, dass solche Strahlung ueberhaupt existiert. Durchaus richtige Behauptungen von Insidern, dass diese Strahlung aus PCs sogar von Satelliten empfangen werden kann, erhoehen noch den Unglauben.

|

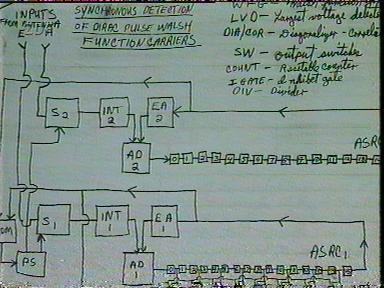

| Eine der von Riconosciuto veroeffentlichten Prinzipskizzen zum Bruch von TEMPEST durch nicht-sinusfoermige Strahlung. Hier ist es ein Empfaenger zum synchronen Empfang von Traegerwellen mit Dirac-Pulsen, bzw. Walsh-Funktionen. (Egmont R. Koch, ZDF 24.04.1996) |

Dabei verbirgt sich dahinter das bedeutendste Spionageprogramm der 80er

Jahre. Die NSA setzte schon frueh durch, dass die Moeglichkeit fuer solche

Abstrahlungen sowohl in der Hardware als auch in der Software der Betriebssysteme

implementiert wurde. Programme, die ueber diesen Weg Daten aus dem Rechner

abstrahlen, muessen nur unauffaellige Error-Handling Routinen ansprechen.

Dieses System wird nur gegen einzelne, unvernetzte Anlagen eingesetzt.

Interessierte seien an dieser Stelle auf die Arbeit von Egmont R. Koch

verwiesen. Einzige Abwehr dagegen sind extrem breitbandige Stoersender,

wie sie etwa den BND in Pullach schuetzen. Fuer Zivilpersonen ist so etwas

natuerlich verboten.

"Die Codebrecher im Internet" Die NSA saugt nicht nur aus dem Netz, sie hat auch eine eigene Homepage (Betreten auf eigene Gefahr): http://www.nsa.gov Die beruehmte, von Boris Hagelin gegruendete Crypto-AG, fuehrender Hersteller von Chiffriermaschinen: http://www.crypto.ch Doch Aussagen von ehemaligen Mitarbeitern der Crypto AG wird die besonders intime Beziehung zur NSA und dem deutschen Geheimdienst erstmals naeher beleuchtet: http://jya.com/nsa-sun.htm Einige Dokumente des VENONA Programms, des Einbruchs in den zweimal verwendeten sowjetischen OTP-Code der 40er Jahre, sind inzwischen von der NSA freigegeben: http://www.nsa.gov:8080/docs/venona/venona.html Enigma-Simulatoren: Die NR-1, eines der seit den 60er Jahren gebauten atomaren Spionage-U-Boote, ist seit den 90ern fuer wissenschaftliche Projekte freigegeben. Hier ist ein Bildbericht von einem Wissenschaftler, der eine solche Fahrt begleiten durfte. So hat es auch auf den IVY BELLS Missionen ausgesehen: http://www.jasonproject.org/JASON/HTML/dive3.html Eine kurze Beschreibung von IVY BELLS und Erwaehnung zweier der dabei verwendeten Spezial U-Boote: http://www.randomhouse.com/spybook/961219.html Die Bedeutung der Bildschirmabstrahlung und anderer Tricks im Zusammenhang mit PGP: http://www.stack.nl/~galactus/remailers/attack-5.html Allgemeine ausgewaehlte Seiten zum Thema Kryptographie: http://jya.com/crypto.htm |

Quellen

[1] Kahn, David: The Codebreakers, New York 1996

[2] Bamford, James: The Puzzle Palace, New York 1982

[3] Kahn, David: Hitlers Spies, New York 1978

[4] Loftus, John; Aarons, Mark: The Secret War Against the Jews, New York 1994

[5] Kahn, David: Kahn on Codes, New York 1983

[6] Beyerchen, Alan D.: Wissenschaftler unter Hitler, Berlin 1982

[7] Kozaczuk, Wladyslaw: Geheimoperation Wicher, Koblenz 1989

[8] Woodward, Bob: Veil - The Secret Wars of the CIA 1981 - 1987, New York 1987

[9] The Pentagon Papers - as published by the New York Times, New York 1971 (Deutsch: Sheehan, Neil [Hg.]: Die Pentagon-Papiere, Die geheime Geschichte des Vietnamkrieges, Muenchen 1971)

[10] Wright, Peter + Greenglas, Paul: Spycatcher - Enthuellungen aus dem Secret Service, Berlin 1989

[11] Piekalkiewicz, Janusz: Rommel und die Geheimdienste in Nordafrika 1941-1943, Berlin 1984

[12] George, Willis: Einbrecher von Amts wegen. In: Geheime Kommandosache, Bd. I, Stuttgart 1969, Seite 244 - 254

[13] Lotz, Wolfgang: Der Champagner-Spion, Muenchen 1988

[14] Piekalkiewicz, Janusz: Seekrieg 1939-1945, Muenchen 1980

[15] Beesly, Patrick: Very Special Intelligence, London 1977

[16] Backslash, Hack-Tic, Jansen & Janssen, Keine Panik: Der kleine Abhoerratgeber, Edition ID-Archiv, Berlin 1996

[17] Koch, Egmont R., Sperber, Jochen: Die Datenmafia, Hamburg 1995

[18] Cave Brown, Anthony: Bodyguard of Lies, New York 1975

[19] Piekalkiewicz, Janusz: Weltgeschichte der Spionage, Muenchen 1988

[20] http://www.turing.org.uk/turing/scrapbook/ww2.html

[21] Hodges, Andrew: Alan Turing - Enigma, Berlin 1989 (deutsche Uebersetzung der Londoner Ausgabe von 1983, aktuellere Informationen auf http://users.ox.ac.uk/~wadh0249/)

[22] http://ocaxp1.cc.oberlin.edu/~brchkind/cyphernomicon/chapter11/11.6.html

[23] Rohwer, Juergen (Hg.): Die Funkaufklaerung und ihre Rolle im Zweiten Weltkrieg, Stuttgart 1979. (Dies ist die Dokumentation der beruehmten "ULTRA-Konferenz" vom 15. bis 18.11.1978 in Deutschland. Damals trafen sich erstmals die noch lebenden Codespezialisten von deutscher und alliierter Seite)